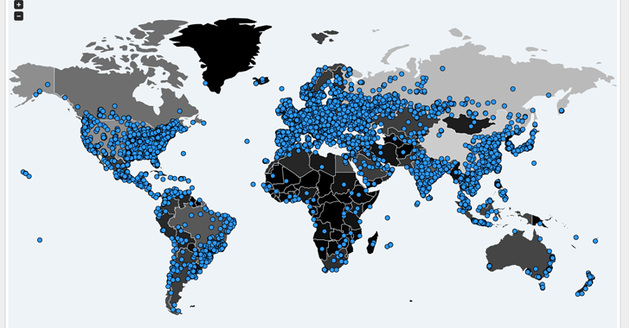

本报北京5月14日电 (中国青年报·中青在线记者 邱晨辉) 一场大规模的网络病毒攻击正席卷而来。从5月12日晚上开始,国内部分高校学生反映电脑被病毒攻击,受害者电脑被黑客锁定,提示支付高额赎金才可解锁。5月13日,国内外多个院校、医院等机构发布官方通知,证实其所属网络被病毒攻击。

中国科学院软件研究所研究员、可信计算与信息保障实验室副主任苏璞睿对中国青年报·中青在线记者表示,根据网络安全机构通报,这次病毒“勒索”是不法分子利用美国国家安全局黑客武器库泄露的“永恒之蓝”发起的病毒攻击事件,而“永恒之蓝”之所以能一夜之间就把那么多高校、医院的计算机攻击瘫痪,和这次“勒索”软件的“蠕虫”传播方式分不开。所谓“蠕虫”传播,即在不需要人为操作和干预的前提下,能够利用系统漏洞通过网络进行自我传播,因此传播速度非常之快。

这次事件之前,国内就曾出现过类似的“蠕虫”病毒。苏璞睿说,“永恒之蓝”可远程攻击Windows系统一种用于文件共享服务的“445端口”,只要存在漏洞的主机开机上网,即可能远程植入“勒索”软件。国内一些运营商已经封掉了“445端口”,试图从源头上掐断“永恒之蓝”再次攻击的可能性。

不过,在校园教育网络体系中,不少人仍有打印共享的需求,于是并未对“445端口”做过多的限制。苏璞睿说,这就给不法分子提供了攻击的可能性,也是这次校园教育网络成为“勒索软件”重灾区的一大原因。

遗憾的是,这次一旦被病毒攻击,除了支付高额赎金,似乎还找不到其他办法来解密文件。

苏璞睿说,不少官方机构在通知中也支了一些“招”,比如,微软已经发布补丁修复了“永恒之蓝”攻击系统漏洞,用户下载安装后可避免遭到“勒索”软件等病毒的侵害;关闭445等几个端口,关闭网络共享等等。但这些只是适用于还未遭受攻击的电脑的“预防”手段。

对于那些已经遭受病毒攻击的电脑,苏璞睿说,数据已经被“勒索”软件加密,从原理上来讲,在攻击者不提供密钥的情况下,受害者难以破解并获取自己的数据。当然,也曾经出现过“勒索”软件密钥后期泄露出来,或“勒索”软件有漏洞的情况,但此次攻击暂时还没有发现相关线索。病毒入侵后弹出的系统提示说,只有按照特定的在线钱包地址,支付“价值300美元的比特币”,才能解密恢复文件。

在苏璞睿眼中,这也是本次病毒攻击事件的最大危害:由于比特币这一数字货币难以追查去向,攻击者通过病毒“勒索”到赎金后,依然可以逍遥法外。他说,当务之急是切断这种“安全”的获利渠道,否则只会鼓励更多的人犯罪。

苏璞睿说,可以预见,随着软件的复杂性越来越高,开发周期越来越短,未来软件漏洞将会伴随软件长期存在。从技术原理上来看,只要软件存在漏洞,类似的攻击将一直存在。

在他看来,要解决这一问题,除了进一步完善技术、减少软件漏洞之外,还需要不断完善系统安全能力,提高黑客攻击的技术门槛和技术成本;同时,面对当前网络犯罪的新形势,也应该构建新的打击网络犯罪的技术体系和法律体系,形成对网络犯罪的威慑力。